Parmi les choses qui m’énervent : les logiciels qui font des choses sans nous demander notre avis.

Aujourd’hui, Google m’énerve depuis trop longtemps.

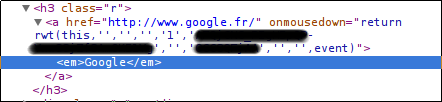

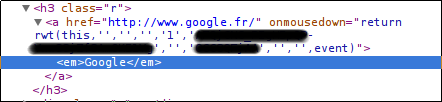

Ainsi, même avec tous les blocages possibles DoNotTrack cookies et tout ça, Google continue de substituer le lien sur lequel vous cliquez en sortant de sa recherche, par une URL qu’il a construit et qui vous redirige vers la page que vous venez de cliquer.

Vous cliquez et … SURPRISE ! Google change le lien !

Ce mécanisme a déjà fait couler beaucoup d’encre parce qu’il empêchait les référenceurs d’utiliser le Referer pour sortir les termes de la recherche qui ont mené à la page.

Mais si c’était vraiment pour protéger des référenceurs, pourquoi ne pas avoir utilisé une URL générique (genre comme fait anonym.to) et pourquoi utiliser cette URL remplie de paramètres et de codes, surtout utilisés pour réaliser le suivi de vos mouvements et personnaliser les résultats en fonction des recherches que vous faites ?

Ça m’énerve, je n’aime pas qu’on change les liens sur lesquels je clique au moment où je les clique, c’est du XSS qui ne s’assume pas.

Pour régler définitivement cette question, il ne reste plus qu’à installer le script GreaseMonkey suivant : http://userscripts.org/scripts/show/121923

Non mais sans blague.